/usr/doc/samba-1.9.18p10/docs :DIAGNOSIS.txt

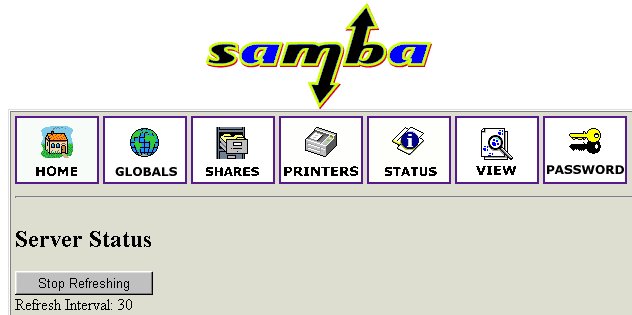

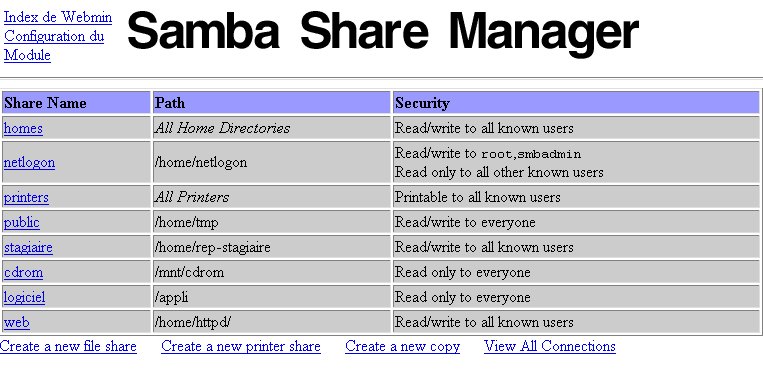

swat (= Samba Web Administrating Tool ) est un utilitaire permettant l'administration de Samba, via une interface Web sur un poste client. Il est normalement installé en même temps que samba.

swat, on passe une requête au serveur au port 901 du genre :http://p00:901, si p00 est le nom du serveur (à défaut, utiliser son adresse ip).tcp/ip, /etc/inetd.conf et décommenter la (dernière) ligne : swat stream tcp nowait.400 root /usr/sbin/swat swat

/etc/services la présence de la ligne swat 901/tcp

inetd par /etc/rc.d/init.d/inet restart

root ou simple user.smb.conf effectuée sous l'interface SWAT provoque la réécriture complète du fichier en l'épurant de toutes lignes superflues, y compris les COMMENTAIRES (qui ne sont pas superflus ...). Par conséquent, il faut faire une copie du smb.conf AVANT toute intervention comme root. On pourra ensuite la restaurer.

SWAT.

encrypt passwords = noPuis intervention dans la base de registre pour que Windows arrête de crypter

EnablePlainTextPassword"=dword:00000001, le service de cryptage n'est pas utilisé et il y a connexion possible pour les comptes existants sur le serveur Linux

[global] du fichier /etc/smb.conf, on doit trouver les lignes suivantes :

# You may wish to use password encryption. Please read # ENCRYPTION.txt, Win95.txt and WinNT.txt in the Samba documentation. # Do not enable this option unless you have read those documents (!) encrypt passwords = yes smb passwd file = /etc/smbpasswdLes mots de passe cryptés utilisés par Samba seront donc placés et lus dans le fichier

/etc/smbpasswd qui appartient à root./etc/smbpasswd sont expliqués dans le fichier ENCRYPTION.txtpasswd et dans shadow, mais n'opère pas de modification dans smbpasswd, si on a créé le compte "à la main" avec la commande useradd.samba qui ne l'auraient pas été, il faut effectuer les opérations suivantes :

/etc/smb.conf

smbpasswd en récupérant les comptes Linux

useradd, aucun mot de passe n'a encore été défini et chiffré./etc/shadow : une entrée a juste été créée au nom du compte.

passwd. Alors, root peut constater qu'un enregistrement contenant le mot de passe crypté a été ajouté au fichier /etc/shadow; par contre, ni cryptage, ni ajout d'une entrée n'ont été effectués dans /etc/smbpasswd

smbpasswd nom demande 2 fois le mot de passe samba du compte dont on fournit le nom.smbpasswd crypte dans /etc/smbpasswd, avec un algorithme, bien sûr identique à celui que les stations Windows utilise.Lors du premier accès à un partage situé sur le serveur Samba, le mot de passe envoyé chiffré par la station est comparé à celui résident dans /etc/smbpasswd. Cette comparaison détermine la permission ou nom d'y accéder, avec les droits attachés au partage.

linuxconf enchaine et synchronise les 2 mots de passe, apparemment sans qu'on le lui demande !

smb.conf

smbpasswd existant : cp smbpasswd smbpasswd.oldsmbpasswd, à partir du fichier passwd, de façon à récupérer tous les comptes déjà créés, avec l'utilitaire /usr/bin/mksmbpasswd.sh

cat /etc/passwd | mksmbpasswd.sh > /etc/smbpasswd

less /etc/smbpasswd : les mots de passe n'existent pas encore, seules les lignes correspondant aux comptes linux sont crééessmbpasswd

samba pour stagex, avec la commande smbpasswd -a stagex

stagex peut accéder aux ressources partagée. Vérifier la présence du mot de passe dans /etc/smbpasswd

/etc/smbpasswd et remplacer les 11 premiers 'X' du mot de passe par la chaîne "NO PASSWORD".

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\VxD\VNETSUP "EnablePlainTextPassword"=dword:00000000

# pour demander la synchronisation unix password sync = Yes # pour indiquer la commande linux pour modifier le mot de passe passwd program = /usr/bin/passwd %u # indique que Samba doit renvoyer 2 fois %n (nouveau mot de passe) au # programme de traitement des mots de passe (indiqué par passwd program) # en réponse à la demande "new password" passwd chat = *new*password* %n\n *new*password* %n\n *succes*

smb.conf ?

smb.conf que la lignehosts allow est correcte, si elle est présente,

par exemple : hosts allow = 10.194.2. 127. pour un sous-réseau d'adresse 10.194.2.0interfaces 10.194.2.100/24 (en supposant que l'adresse IP du serveur est 10.194.2.100)

smb/var/log/samba/log.nmb n'est pas atteinte. Cette taille est fixée par défaut à 50 Ko dans smb.conf, section [global]

/usr/sbin/smbclient -L nom

où on utilise le nom NetBIOS de la machine Windows.Exemple :

$ smbclient -L pc1

Password:

Sharename Type Comment

--------- ---- -------

CD_PC1 Disk

C_PC1 Disk

D_PC1 Disk

I_JP150 Printer

PRINTER$ Disk

IPC$ IPC Communication entre processus distants

Server Comment

------ -------

Workgroup Master

--------- ------

smbclient \\\\pc1\\C_PC1 permet d'accéder sur PC1 à la ressource partagée, nommée ici C_PC1 (ie le disque C:).

Il faut bien entendu respecter les noms de partage attribués sur le serveur WorkGroup. smb: \> h ls dir lcd cd pwd get mget put mput rename more mask del rm mkdir md rmdir rd prompt recurse translate lowercase print printmode queue cancel stat quit q exit newer archive tar blocksize tarmode setmode help ? ! smb: \> cd excel smb: \excel\>

smbmount permet de monter (comme par NFS) des répertoires distants d'une machine Windows9x, sur l'arborescence Linux, et ainsi de disposer des fichiers.

//PC1/C_PC1 sur le répertoire /mnt/diskc_pc1 du système de fichiers :smbmount //PC1/C_PC1 /mnt/diskc_pc1/mnt/diskc_pc1 comme un dossier local.

/etc/hosts

-f 777

subumount point-montage :smbumount /mnt/diskc_pc1

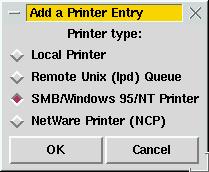

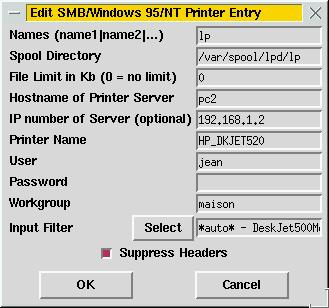

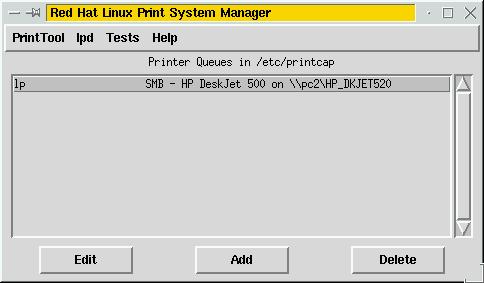

X printtool.SMB/Windows 95/NT Printerlp

pc2 et numéro IP

HP_DKJET520

/etc/smb.conf

HP DeskJet 500)et effectuer les réglages habituels

$ lpr /etc/smb.conf